国内でも業界を挙げてのセキュリティ対策が進む

EC加盟店は非保持化、もしくはPCI DSS準拠が必要に

決済サービスではセキュリティ対策も重要だ。クレジットカードの不正使用が増加傾向に転じているからである。カードの不正使用は、かつては個人やチームによる被害が目立っていたが、2010年以降は国際犯罪シンジケートによる組織的な犯罪が目立つ。国内のATMでも大規模な被害が発生した。当然、犯罪も単一国ではなく、国際的な組織犯罪となり、国境を越えてセキュリティの脆弱な国を狙う傾向がある。

日本では、経済産業省が主導し、国内のさまざまなプレイヤーが参加する「クレジット取引セキュリティ対策協議会」が2016年2月に発表した「クレジットカード取引におけるセキュリティ対策の強化に向けた実行計画」が公表された。同計画では、国内における、リアル加盟店、インターネット加盟店での不正使用対策が細かく記載されている。

2015年3月から、同協議会では検討が進められており、3つのワーキンググループによって議論が重ねられてきた。クレジット取引セキュリティ対策協議会では、具体的な実行計画の策定にあたり、取引の類型および想定される不正手口について分類し、カード情報保護(WG1)、決済端末のIC対応 (WG2)、本人認証・不正使用検知の強化(WG3)という形で議論を実施。まず、カード情報保持を前提とした適切な対策として、対面・非対面に分けて検討。中でも、昨今の情報漏えいの被害を受け、最も被害の出ているEC加盟店におけるセキュリティ対策を進めることが喫緊の課題としている。

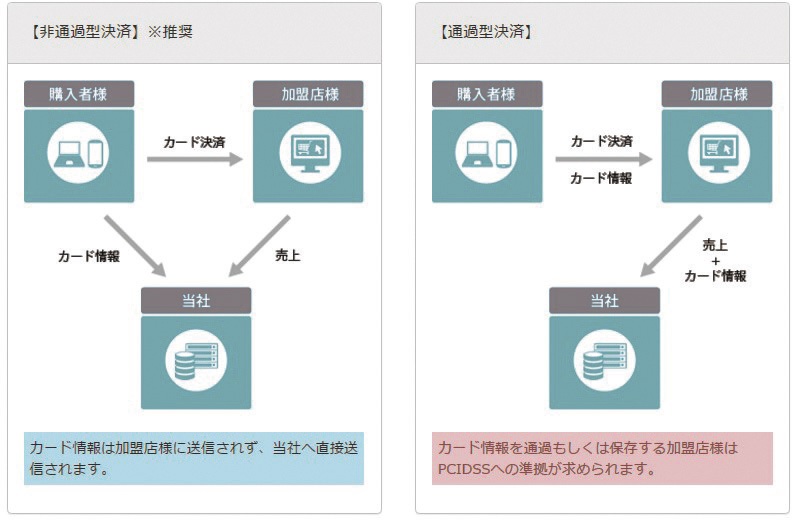

その対策として、「PCI DSS(Payment Card Industry Data Security Standard)」への準拠を挙げている。これは、カード情報を取り扱うすべての事業者に対して国際ブランドが共同で策定したデータセキュリティ基準である。カード情報を保持する加盟店はもちろん、カード会社(イシュア・アクワイアラ)、 PSP(決済処理事業者など)については、PCI DSS への速やかな準拠が必要だ。実行計画では、2018年3月末までに、特にカード情報の漏えいの頻度が高いEC加盟店については原則として非保持化(保持する場合はPCI DSS準拠)を推進するとともに、カード会社およびPSPについてはPCI DSSへの準拠を求めると記載されている。また、対面加盟店に関しては、2020 年3月末までにカード情報の適切な保護に関する対応(非通過型もしくはPCI DSS準拠)を完了することを目指すとしている。

さらに、EC加盟店におけるカード決済システムにおいては、カード情報が加盟店のサーバを通過する「通過型」と、通過しない「非通過型」 に大別される。非対面のEC加盟店の場合、自社のサーバにモジュールを組み込むタイプ(モジュール・プロトコル型)、決済時に加盟店のWebサーバから決済処理事業者のサーバに移行して決済を行うリンク型が多く用いられてきた。リンク型では、EC加盟店側のサイトで決済処理されないため、保存・処理・送信は行われない。

カード情報が加盟店のサーバを通過しない「非通過型」と、通過する「通過型」(GMOペイメントゲートウェイ)

しかし、モジュール・プロトコルタイプでは、処理・送信が行われるため、カード情報漏えいの危険性があり、仮にカード情報を保有していなくても2018年3月末までにPCI DSSに準拠する必要がある。たとえば、保存はしていなくても、外部からの不正アクセスやマルウェアなどにより「通過」するカード情報を窃取されるリスクがある。古くからECサービスを行う通販会社などは、モジュールタイプを利用しているケースもあり、その場合、非通過への切り替えか、PCI DSSの準拠が必要となる。

また、近年では、htmlからJavaScriptへ変換してカード番号を送信するトークン機能を提供する決済処理事業者もある。同サービスを利用すれば、カード情報を別の乱数に置き換え、カード番号の漏えいを防止することにもつながる。

新規のEC加盟店についても、非通過型の決済システムの導入を推奨し、仮に通過型のサービスを導入する場合は、カード情報を保持することになるため、PCI DSS準拠を求めることとしている。また、カード情報が漏えいするリスクなどを鑑み、Webサーバなどにログが残っている場合、アクワイアラもしくはPSPは、加盟店に対する注意喚起を行い、早急にシステムログなどの消去を求めることとしている。

現在、EC加盟店のPCI DSS準拠については、大手モールやインターネットサービスプロバイダなど、一部の加盟店に限られる。同実行計画を受け、2018年3月までに準拠が進むと期待したい。

一方、対面のPOS加盟店の場合、日本ではカード情報が漏えいしたケースはそれほど顕在化していないが、海外ではそういった事案が発生している。そのため、POS機能と決済機能を分離すること、分離した決済専用端末からカード情報をサーバに取り込まないことによってカード情報の非保持化を実現できるとしている。ただし、マルウェア等の感染等により、分離した決済専用端末からカード情報が漏えいする危険性もある。

その一例として、「決済専用端末連動型・ASP/クラウド接続型」を挙げている。まず、「決済専用端末連動型」はIC対応した決済専用端末(CCT端末等)とPOSシステムの間で取引金額や決済結果等を連動させる仕組みとなる。CCT端末は、主に中小の加盟店で利用されており加盟店とクレジットカード会社を結ぶオンラインシステムであり、カード会社とのオーソリゼーションや売上処理業務を行うことができる。また、「ASP(Application Service Provider)/クラウド接続型」の方式は、POSシステムと加盟店の外側の事業者との間で取引金額や決済結果を連動させる仕組みだ。

いずれの方式もカード情報の非保持化ができるため、ベストプラクティスとして推奨されている。ただし、こういった議論は以前から行われているが、大手のPOS加盟店の場合、同方式を受け入れ難い現実もある。

また、対面加盟店における顧客からの商品返品や購入金額の訂正などの照会についても、まだカード番号を介して行われているケースもあるため、非表示化されたカード番号に加え、利用日、利用金額、端末番号、伝票番号などによる照会を行う必要がある。ただし、加盟店によっては、実務上の都合から非保持化が困難な場合もあることから、このようなカード情報を保持するすべての加盟店に対しては、PCI DSSへの準拠を求めるとした。

2020年までに国内発行のクレジットカードをIC化

リアル加盟店はICカード対応が義務に

クレジットカードのIC化対応、加盟店のICクレジット取引への対応は、2020年の100%のIC化を目指すとした。このうち、クレジットカードのICカード化対応については、各社IC化に対応する流れで進められている。しかし、加盟店のICクレジット取引への対応はまだまだ課題が多い。国内では、大型加盟店のIC対応は一部の企業に限られる。POS加盟店において、開発、EMV認定、ブランドテストなどの負担は大きいからだ。また、百貨店などで発行しているハウスクレジットカードの場合、複雑な処理が行われるため、カード情報を保持する必要もある。

同報告書では、IC対応した決済専用端末(CCT端末など)とPOSシステムの間で取引金額や決済結果などを連動する「決済専用端末連動型」、POSシステムで決済を行うが、EMVカーネルがピンパッド(PINPAD)にある仕組み「決済サーバ接続型」、POSシステムと加盟店の外側の事業者(ASP事業者)との間で取引金額や決済結果を連動させる「ASP/クラウド接続」という3つのパターンで検証を行っている。カード偽造防止対策については、IC取引における新たな運用ルールや、POSシステムのIC対応コスト低減策を踏まえ、加盟店は2020年3月末までにIC対応を完了することが求められている。

政府は、クレジットカードを取り扱う販売業者に対して決済端末のIC対応化およびカード番号等の適切な管理等のセキュリティ対策を義務付ける「割賦販売法の一部を改正する法律案」を臨時国会に提出した。同法案は、2016年11月17日に衆議院を全会一致で通過し、12月2日に参議院においても全会一致で可決されて成立し、同月9日に公布された。2018年6月に施行が予定されている。

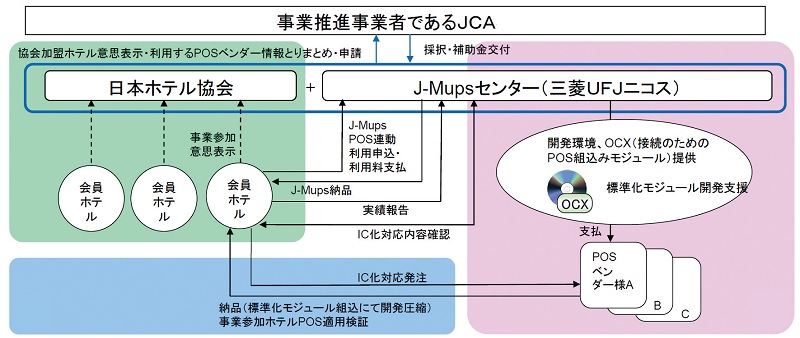

2017年に入り、日本クレジット協会(JCA)は、平成28年度「クレジット取引におけるセキュリティ対策推進事業」を実施する補助事業者の採択事業者を発表した。同事業は、改正割賦販売法の円滑な施行に向け、クレジットカードを取り扱う販売業者がIC対応化を効率的かつ円滑に進め、併せてカード番号の非保持化が実現できるよう、販売業者が業界単位で取り組む共同決済システムの導入・実証事業を支援する。採択事業者は、シジシージャパンおよびエス・ビー・システムズ、一般社団法人日本ホテル協会および三菱UFJニコスとなる。

一般社団法人日本ホテル協会と三菱UFJニコスのクラウド型共同決済システムを活用した「日本ホテル協会」におけるセキュリティ対策推進事業

多面的・重層的な不正使用対策が講じられることを目指す

不正検知システムの導入でモニタリングを実施

近年、不正アクセス等による加盟店からのカード情報漏えい事案が多く発生。また、消費者を狙ったマルウェアやフィッシングでのカード情報の窃取からも情報漏えい事案が起きている。この結果、窃取されたカード情報などを不正に使用したECによるなりすまし被害が拡大している。これらを受け、同実行計画では、不正使用被害が多いEC加盟店を中心に、2018年3月末までに多面的・重層的な不正使用対策を講じることを目指すとしている。

現在、本人認証の手法として、セキュリティコード以外の手段として挙げられるのは、国際ブランドが推奨する「3-Dセキュア」、ソニーペイメントサービスの「認証アシストサービス」などがある。これらは、消費者に特定のパスワードや属性情報等を入力させることで、利用者本人が取引を行っていることが確認できるものだ。

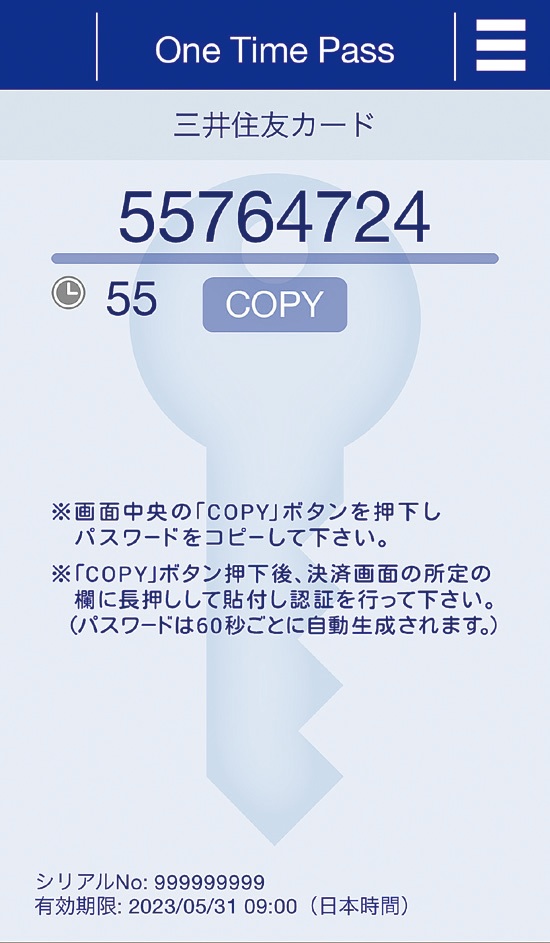

実行計画では、3-Dセキュアの実効性をより向上させるため、消費者に対する登録に向けた啓発活動の実施、パスワードの使い回しによる不正使用リスクを回避するための方策の実施など、カード会社などの取り組みを重点的に行うとした。近年では、三井住友カードやジェーシービー、American Expressがワンタイムで利用可能な3-Dセキュアサービスを提供しており、これらの広がりによりリスク回避が実現できる。

三井住友カードでは3-D セキュアの認証にスマホ対応のワンタイムパスワードを導入

さらに、国際機関(EMVCo)で検討中の 3-Dセキュア2.0へのバージョンアップは、取引内容等の高リスク取引のみ本人認証を行うなどの制御が可能になるため、販売機会の逸失等の懸念が緩和されることが期待される。

短期的には3-Dセキュアのパスワード入力により、売上は落ちる可能性はあるが、オンラインゲームの会社などで2カ月目以降は売り上げが回復した報告もある。また、3-Dセキュアを導入することにより、不正利用発生時にチャージバックを受けないメリットもあるため、普及が進むと期待したい。

現状の実行計画では、他の手段も含めて重層的な消費者のセキュリティを高めていくとしている。また、過去の取引情報などに基づいたリスク評価(スコアリング)を行い不正な取引であるか判定するサービスも注目を浴びている。カード会社ではこのような不正検知ツールを用いたモニタリングを以前から実施してきたが、近年では大手モール、オンラインゲーム、航空チケット、旅行、家電量販店、通信販売などでも採用が進んできた。また、最近では決済処理事業者が標準で不正対策を搭載するケースも出てきた。

さらに、犯罪組織等の配送先情報を蓄積することで、取引成立後であっても商品などの配送を事前に止めることで被害を防止することができるとしている。日本では非対面の不正として、転送サイト、ウィークリーマンションなどに商品を配送されるケースが目立つ。また、以前は高額な家電やチケットの不正などが目立っていたが、現在は真正な取引との区別がつきにくくなっている。

そのほか、楽天カードをはじめとしたカード使用時のeメールなどによる消費者への利用通知や、イシュアによる不正検知精度の向上等、不正防止のため新たなシステムやサービスが明らかになった場合は、有効性と課題などを確認し、具体的な方策に取り入れていくとしている。